«Антивирусная правДА!» просто о сложном — новый информационный проект компании «Доктор Веб»

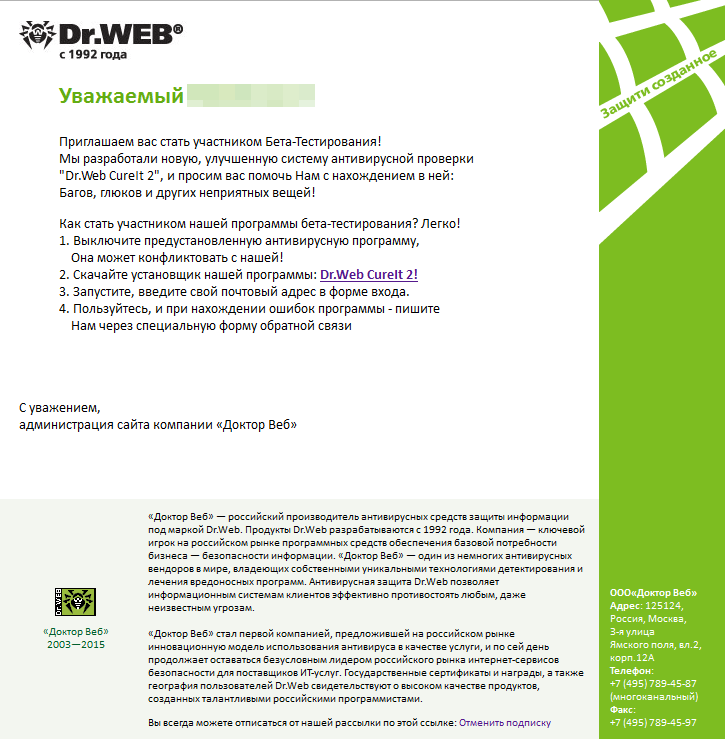

Компания «Доктор Веб» сообщает о запуске нового проекта «Антивирусная правДА!». Микровыпуски проекта помогут пользователям узнавать больше об информационной безопасности в удобном микроформате. Каждый читатель, вне зависимости от возраста и профессиональной компетенции в вопросах информационной безопасности, сможет найти для себя полезную информацию.

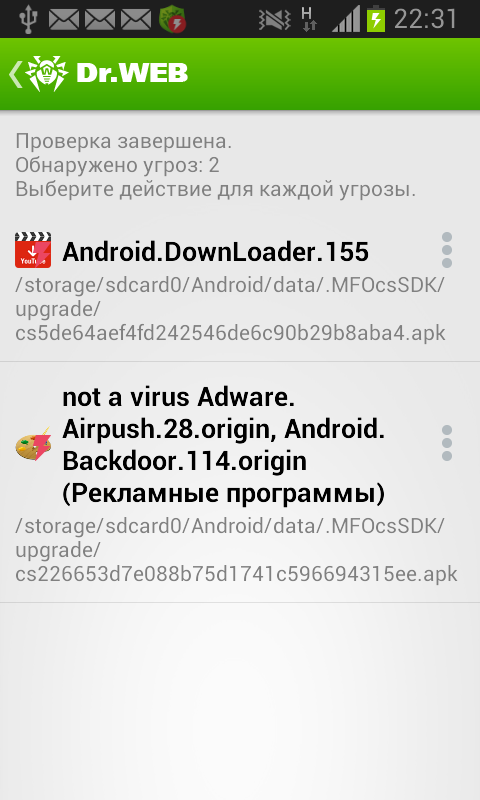

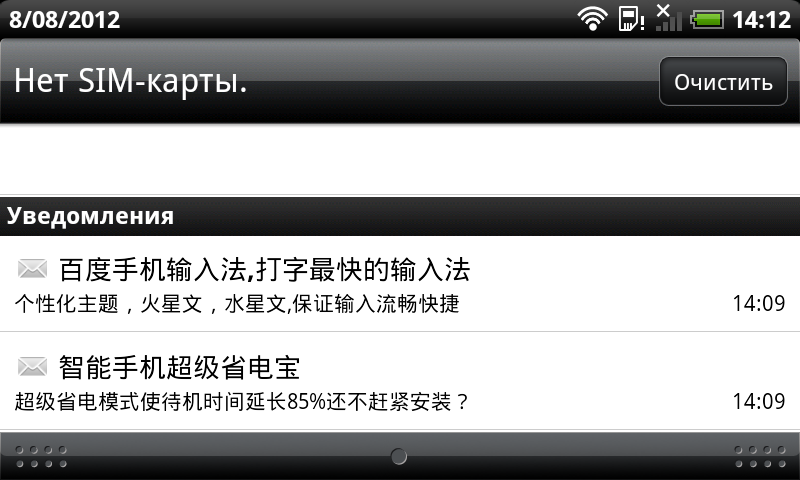

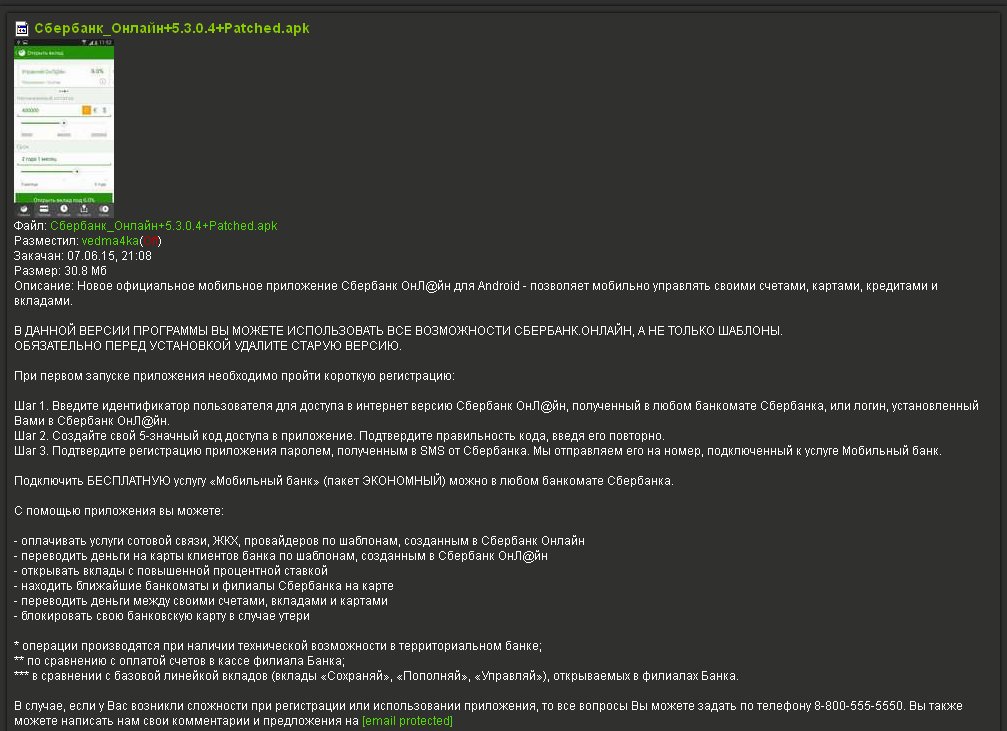

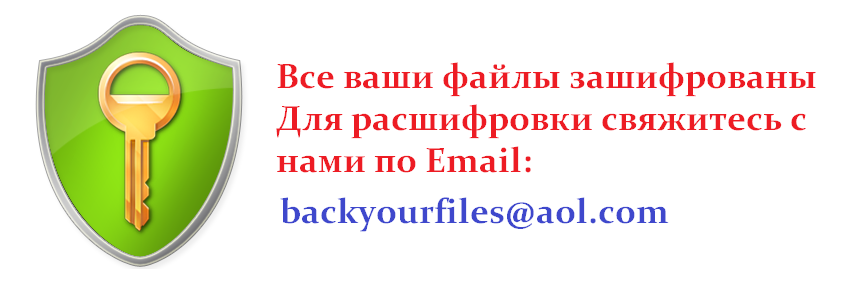

Информационный проект «АнтивируснаяправДА!» запущен в ответ на множество вызовов, связанных с угрозами безопасности, которые возникают перед современным интернет-пользователем. Чтобы противостоять киберпреступности, мошенничеству в сети, вирусным заражениям и прочим сетевым угрозам, необходимо постоянно повышать уровень своей осведомленности в вопросах информационной безопасности, день за днем узнавая больше о правилах безопасного интернет-пользования и благоразумного поведения в сети для уверенной защищенности за любым устройством. Читатели проекта смогут предлагать новые идеи для его развития, комментировать и оценивать понравившуюся информацию, делиться полученными знаниями в социальных сетях. Подробнее

Войти

Войти Регистрация

Регистрация

Публикации

Публикации N/A

N/A